[NCTF2019]True XML cookbook(xxe漏洞&xxe探测内网)

我们查看源码,发现依旧是个xxe漏洞

抓包添加外部注入实体,尝试读取/etc/passwd,可以读到东西

1 | <?xml version = "1.0"?> |

但当我们读取flag时,却报错了,大概是没有这个文件

那么我们可以想到xxe还有个知识点就是探针内网

所以第一步要先知道内网的ip

1 | /etc/hosts,/proc/net/arp,/proc/net/fib_trie |

这三个文件里存在内网的ip

我们读取/etc/hosts得到IP地址

1 | 10.244.80.129 |

我们访问这个IP地址,出现报错,说明flag并不在这一台主机上

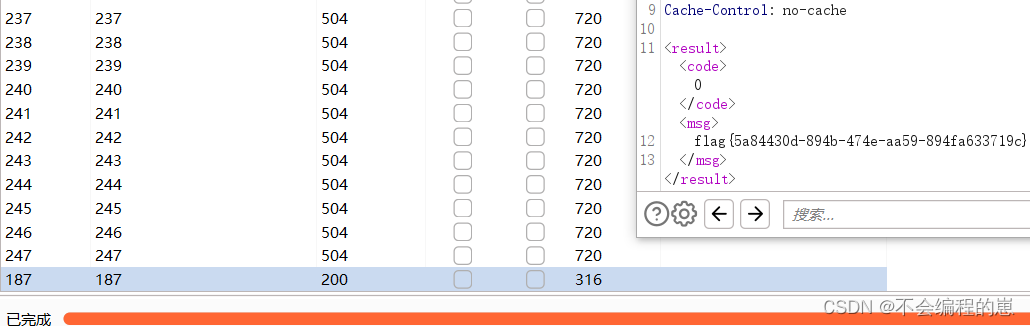

我们对ip进行爆破

等了好久得到flag(bushi)

也可用脚本爆破(这个可行)

1 | import requests as res |