web-1

打开页面,发现页面上显示 where is flag?

F12打开

发现一段base64编码,拿去解码得到flag

ctfshow{9b7e1c33-2521-474b-8801-dcead605aee7}

web-2

用f12和右键查看不了源代码(js代码限制)

使用ctrl+u 打开源代码 或者ctrl+shift+i ,或者用开发者工具

web-3

对页面进行抓包,再发包到重发器中,flag在请求头里

ctfshow{f549ee24-8620-45f2-943b-79f90cc6c81d}

web-4

题目提示robots.txt可能泄露信息,我们就访问它,得到一个新的文件

再次访问这个新文件就能得到flag

ctfshow{fc472283-6e2c-44e1-9c2b-a46fdd11d1fb}

框架特性 -robots.txt文件:robots.txt 一个非常重要的文件,通常情况下,主要用于指定搜索引擎蜘蛛spider在网站里的抓取范围,用于声明蜘蛛不可以抓取哪些网站资源及可以抓取哪些网站资源。

参考链接:【每天学习一点新知识】robots.txt详解-CSDN博客

web-5

根据提示,该题为phps代码泄露,所以访问index.phps,会弹出一个下载链接,flag就在里面

保留就行

web-6

先手测robots.txt,index.phps,www.zip,.git,.index.php.swp试试哪个正确

或者用扫描工具扫出来个www.zip或者凭感觉得出,访问它,会弹出一个链接,再下载下来

发现有两个文件,访问fl000g.txt就行了

web-7

跟上一题类似,访问.git就能拿到flag

web-8

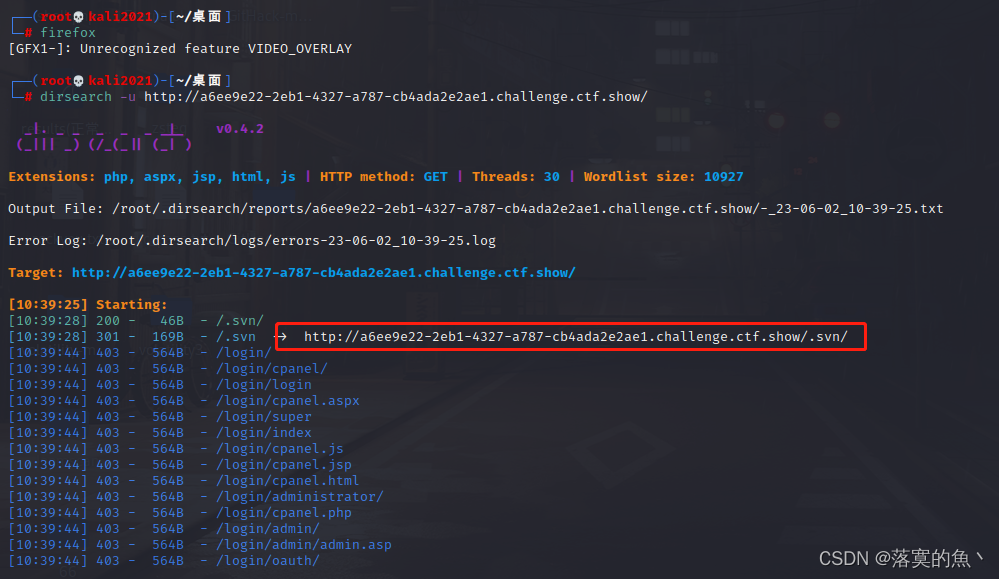

跟上题一样,用dirsearch扫一下(就是久了点),发现目录下有个svn文件,访问它就能拿到flag

web-9

vim缓存导致信息泄露

在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容

以 index.php 为例:

第一次产生的交换文件名为 .index.php.swp

再次意外退出后,将会产生名为 .index.php.swo 的交换文件

第三次产生的交换文件则为 .index.php.swn

根据提示,可能是vim缓存信息泄露,直接访问url/index.php.swp 即可获取flag

web-10

根据提示flag在cookie(需要解码)里

web-11

题目说ctf.show隐藏了一条信息,我们打开dbcha.com(可以查到域名的所有解析信息)

然后就能得到flag了

web-12

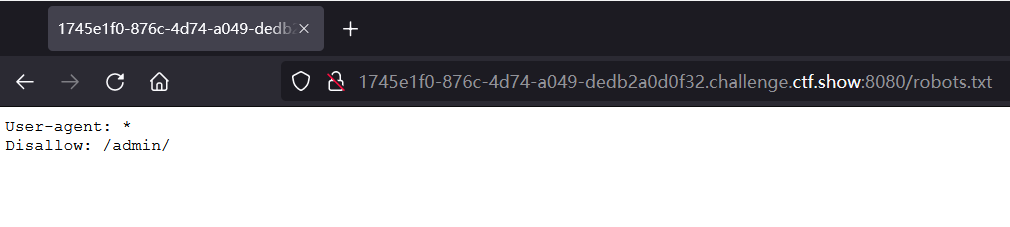

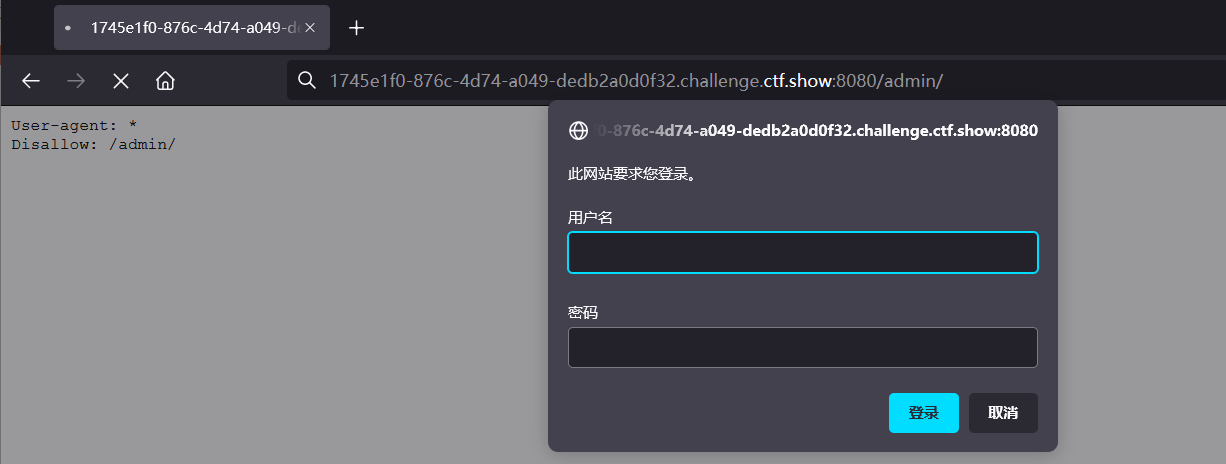

访问robots.txt,得到后台目录

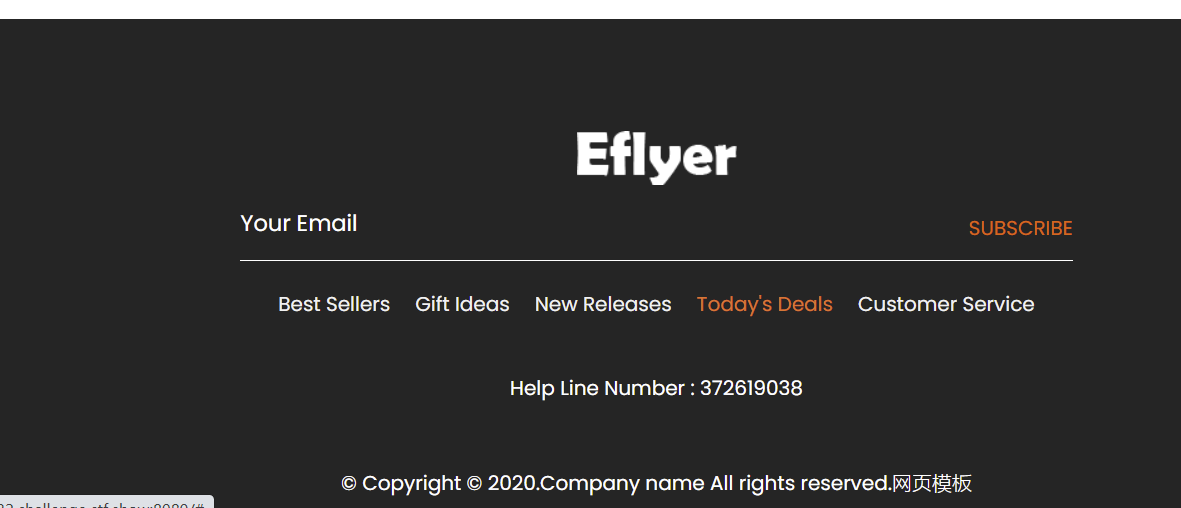

猜测用户名为admin,根据提示网页上公开信息为管理员常用密码,猜测密码为372619038

进入后台拿到flag

web-13

往最下面翻,发现有个藏在一堆文字里的链接可以点

点开是个文档

打开链接,发现打不开,我们仔细观察这个链接,发现要把your-domain替换成之前的那个网页

输入用户名和密码就得到flag了

ctfshow{d7e34ce6-6abc-4260-917e-1e6e11a8c3e3}

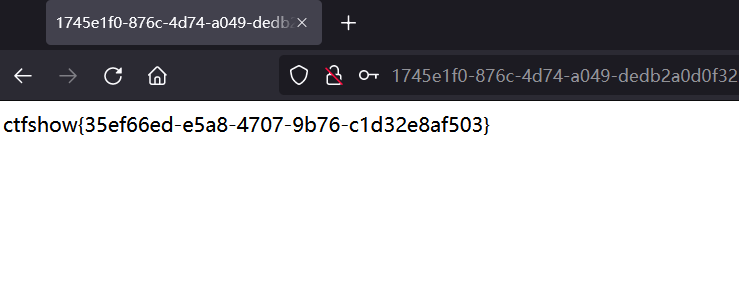

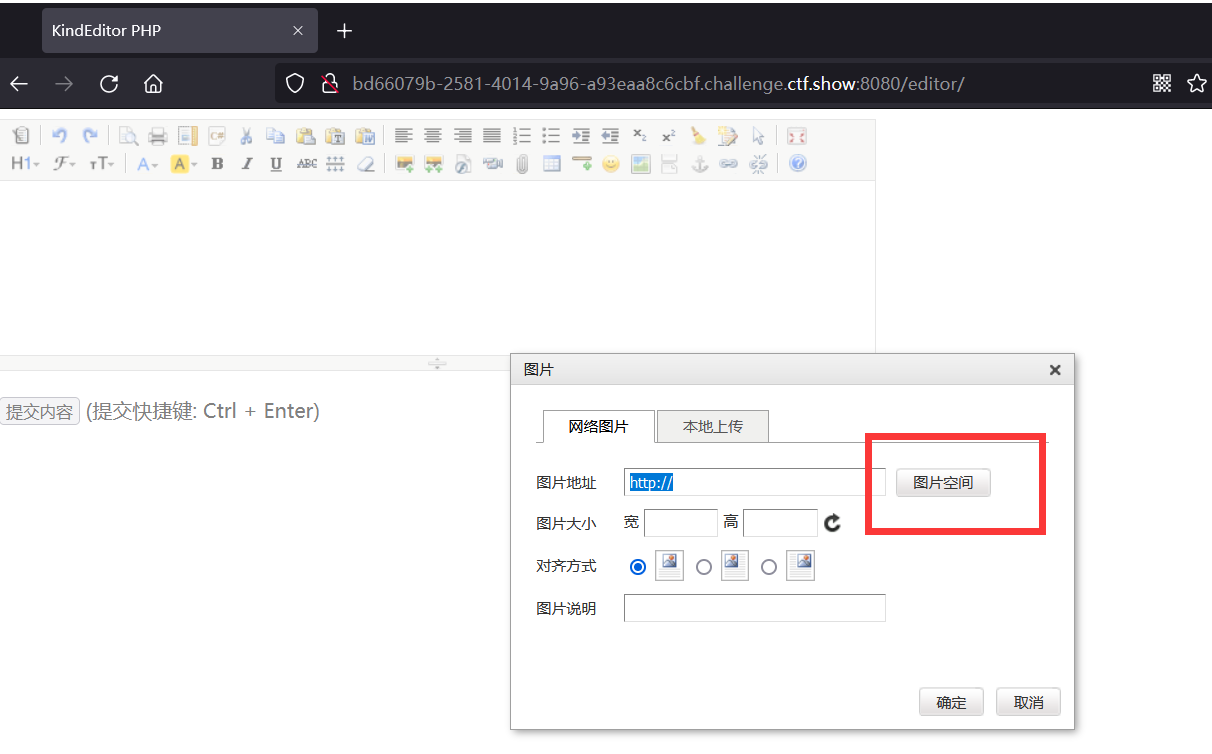

web-14

根据提示访问/editor,在图片里打开图片空间

在/var/www/html/nothinghere 中找到一个fl000g.txt

URL访问/nothinghere/fl000g.txt即可获取flag

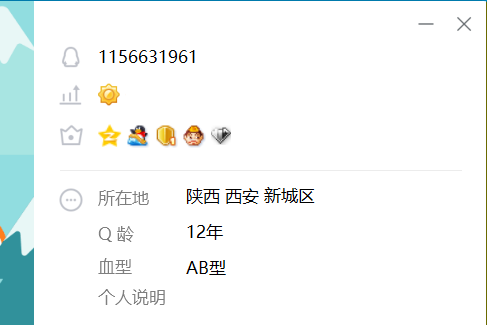

web-15

在网页最下方发现一个邮箱1156631961@qq.com,先记下来,访问/admin进入后台登录

忘记密码——密保问题

通过搜索qq号发现

重置密码成功

重新登陆拿到flag

web-16

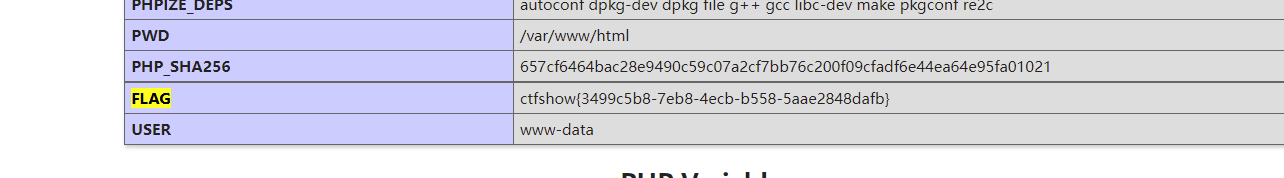

提示探针,访问雅黑,tz.php,查看phpinfo

传入?action=phpinfo

在页面搜索flag

web-17

web-18

正常游玩铁定玩不过的

这题也没啥别的信息,我们检查源码和js,在js里发现了一个unicode编码

我们解码看看,它让我们去110.php看看,那我们就去看看

也是成功找到flag了好吧

web-19

嗯,题目说密钥不要放在前端,说明,密钥就在前端呢。

f12启动!!!

发现一串注释,嗯,post传参吧

成功得到flag

web-20

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者notepad或者通过EasyAccess.exe打开搜索flag flag{ctfshow_old_database}

总结

1 | 得到一个IP地址或网址时 |